Dirty COW(Dirty Copy-On-Write)或CVE-2016-5195是去年9月发现的具有9年历史的Linux错误。它是有史以来在Linux内核中发现的最严重的错误之一,而现在在野外发现了被称为ZNIU的恶意软件。该漏洞已在2016年12月的安全更新中修复,但未收到该漏洞的任何设备都容易受到攻击。那是几台设备?非常多。

如上所示,当Google开始制作安全补丁时,实际上有相当数量的Android 4.4之前版本的设备。更重要的是,除非在2016年12月之后收到任何安全补丁, 并且除非上述补丁正确地针对了该bug,否则Android 6.0 Marshmallow或更低版本上的任何设备实际上都将受到威胁 。由于许多制造商对安全更新的疏忽,很难说大多数人实际上受到了保护。TrendLabs的分析显示了许多有关ZNIU的信息。

ZNIU –第一个在Android上使用Dirty COW的恶意软件

首先让我们澄清一下,ZNIU 并不是 Android上Dirty COW的首次记录用法。实际上,我们论坛上的用户使用了Dirty COW漏洞(DirtySanta基本上就是Dirty COW)来解锁LG V20的引导程序。ZNIU只是用于恶意目的的bug的首次记录使用。这可能是因为应用程序非常复杂。它似乎活跃于40个国家,在撰写本文时,已有5000多名受感染的用户。它伪装成色情和游戏应用程序,目前存在1200多种应用程序。

ZNIU Dirty COW恶意软件做什么?

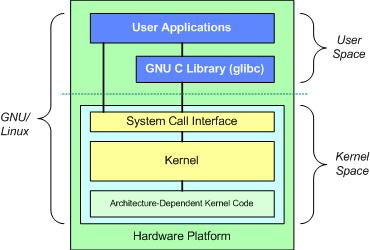

首先,ZNIU的Dirty COW实现仅适用于ARM和X86 64位体系结构。听起来还不错,因为大多数64位体系结构的旗舰店通常至少会在2016年12月发布安全补丁。但是,任何32位设备 也可能容易受到 lovyroot或KingoRoot的攻击,这是六个ZNIU rootkit中的两个使用的。

但是ZNIU做什么?它 主要表现为与色情相关的应用,但在与游戏相关的应用中也可以找到。安装后,它将检查ZNIU有效负载的更新。然后它将开始特权升级,获得root用户访问权限,绕过SELinux并在系统中安装后门以用于将来的远程攻击。

一旦应用程序初始化并安装了后门程序,它将开始将设备和运营商信息发送回位于中国大陆的服务器。然后,它开始通过运营商的付款服务将钱转入帐户, 但前提是被感染的用户具有中文电话号码。确认交易的消息然后被拦截并删除。来自中国境外的用户将记录其数据并安装后门,但不会从其帐户中进行付款。为了避免通知,收取的金额非常少,相当于每月3美元。ZNIU利用根访问权限来执行与SMS相关的操作,因为与SMS进行交互时,用户通常需要授予应用程序访问权限。 它还可能感染设备上安装的其他应用程序。 所有通信都经过加密,包括设备上下载的rootkit有效负载。

尽管进行了加密,但混淆过程非常糟糕,以至于 TrendLabs能够确定Web服务器的详细信息,包括位置,用于在恶意软件和服务器之间进行通信。

ZNIU Dirty COW恶意软件如何工作?

它的工作原理非常简单,并且从安全角度着迷。该应用程序下载正在运行的当前设备所需的有效负载,并将其提取到文件中。该文件包含恶意软件运行所需的所有脚本或ELF文件。然后将其写入虚拟动态链接共享对象(vDSO),这通常是一种机制,用于为用户应用程序(即非root用户)提供在内核中工作的空间。这里没有SELinux限制,这就是Dirty COW真正“神奇”的地方。它创建了一个“反向外壳”,简单来说,这意味着机器(在本例中为您的手机)正在执行向您的应用程序发出的命令,而不是相反。这样,攻击者就可以访问设备,ZNIU可以通过修补SELinux并安装后门root shell来进行访问。

那我该怎么办?

确实,您所能做的就是远离Play商店以外的应用程序。Google已向TrendLabs确认,Google Play Protect现在可以识别该应用程序。如果您的设备具有2016年12月或更晚的安全补丁程序,则也完全安全。